基本信息

- 作 者: de1ay

- 创建时间: 2019年10月21日 14:21

- 标 签: 威胁情报 | 内网渗透 | Kill Chain | 域渗透 | 安全靶场

描述

红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。本次红队环境主要Access Token利用、WMI利用、域漏洞利用SMB relay,EWS relay,PTT(PTC),MS14-068,GPP,SPN利用、黄金票据/白银票据/Sid History/MOF等攻防技术。关于靶场统一登录密码:1qaz@WSX

-

Bypass UAC

-

Windows系统NTLM获取(理论知识:Windows认证)

-

Access Token利用(MSSQL利用)

-

WMI利用

-

网页代理,二层代理,特殊协议代理(DNS,ICMP)

-

域内信息收集

-

域漏洞利用:SMB relay,EWS relay,PTT(PTC),MS14-068,GPP,SPN利用

-

域凭证收集

-

后门技术(黄金票据/白银票据/Sid History/MOF)

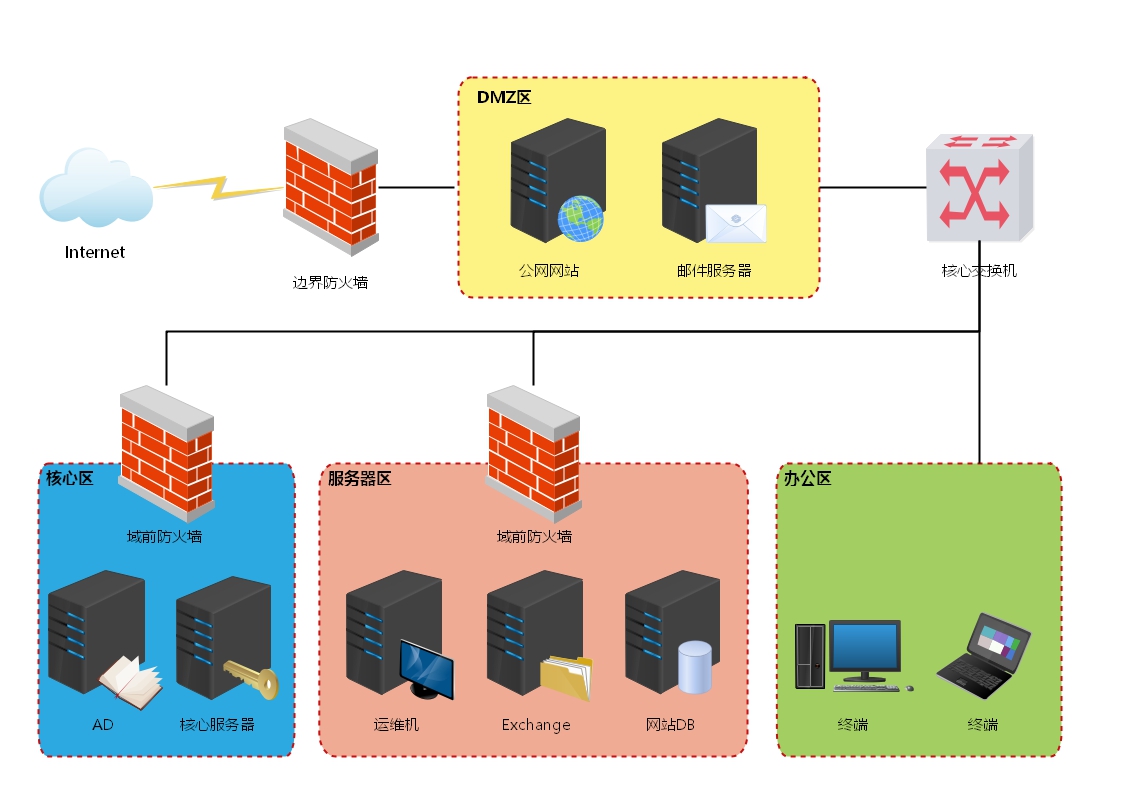

环境说明

内网网段:10.10.10.1/24

DMZ网段:192.168.111.1/24

测试机地址:192.168.111.1(Windows),192.168.111.11(Linux)

防火墙策略(策略设置过后,测试机只能访问192段地址,模拟公网访问):

deny all tcp ports:10.10.10.1 allow all tcp ports:10.10.10.0/24

配置信息

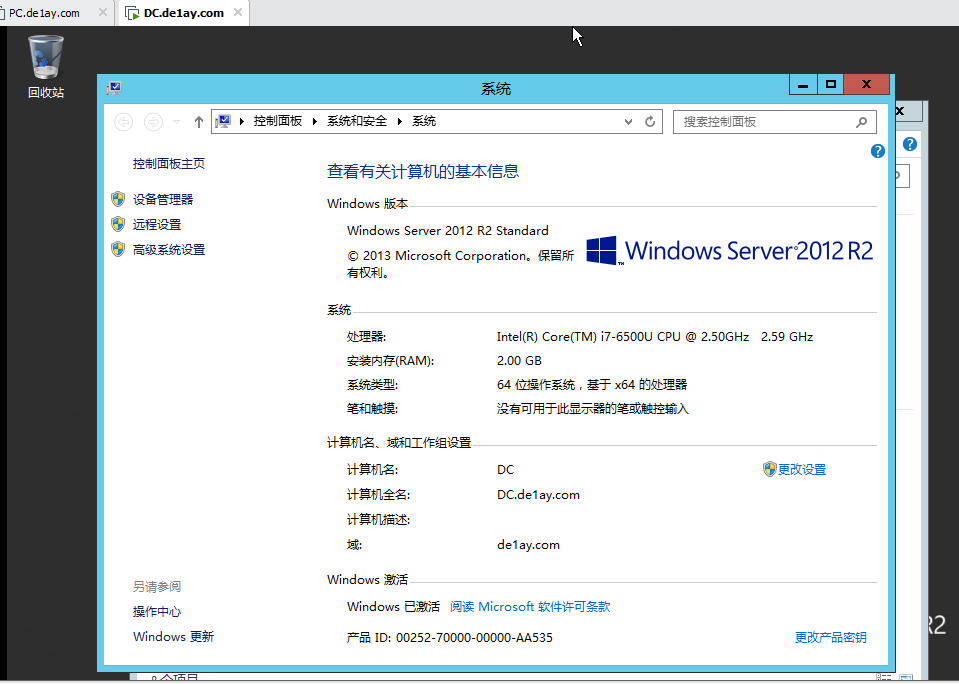

DC

IP:10.10.10.10OS:Windows 2012(64)

应用:AD域

WEB

IP1:10.10.10.80IP2:192.168.111.80OS:Windows 2008(64)

应用:Weblogic 10.3.6MSSQL 2008

PC

IP1:10.10.10.201IP2:192.168.111.201OS:Windows 7(32)

应用:

攻击机

IP:192.168.111.1OS:Windows 10(64)

IP:192.168.111.11OS:Parrot(64)

文件